22秋季学期

期末50%+实验30%+(作业+技术报告)20%

一.简介

1.概念

CIA

①C:Confidentiality 机密性:避免信息的非授权泄露

② I :Integrity 完整性:确保信息不被非授权修改

③A:Availability 可用性:确保授权用户能够对信息及时访问和修改

3A

①Assurance 保证:计算机中信任如何被提供和管理

②Authenticity 真实性:确定人或系统所发布的声明、政策和权限真实性的能力 eg:数字签名

③Anonymity 匿名性:确保特定的记录或者交易不归因于任何个体的属性

威胁和攻击

①窃听

②篡改:对信息非授权修改

③拒绝服务攻击:Dos:对数据服务或者信息访问的中断或降级 eg:垃圾邮件

④伪装:冒牌货

⑤抵赖:卖完股票翻脸不认人(老师讲的故事

⑥相关性和追溯:结合多个数据源和信息流来确定一个特定数据流或信息的源头

十大安全原则(了解即可)

2.访问控制模型

访问控制矩阵

👍优点:

·容易确定主客体对的访问控制权限

·管理者能简单直观地观察访问控制关系

·控制粒度细,针对每一个主客体

👎缺点:

·缺乏可拓展性(自己画矩阵时候就是,有一点要改的就要重来)

访问控制列表

优点:比访问控制列表小很多,可以将客体列表以元数据形式存储

缺点:枚举每个主题时访问权限高

3.密码学基础

加密

加密算法公开,密钥保密的原因:

①维护密钥的保密性更容易

②密钥暴露后更换即可

③多对人员加密通信时若使用不同的算法,则过于复杂

开放密码优势:

①更强壮

②被白帽子发现比被敌人发现更好

③算法逆向抵抗力差

④标准容易建立

密码体制攻击

一段英文文本有t个字符,用8bitASCII码,那么消息长度n=8t,所有种可能的二进制串有

香农的论文里面做过计算:英文文本每个字符携带信息约为1.25bit,那么随机选择n长二进制串为一个英文文本的概率为:

哈希函数

要满足单向性和抗碰撞性

一般都是文件

数字证书

本质是数字签名的封装,有证书:真,否则:假

4.实现和可用性

效率和可用性

eg:公钥进行密钥交换,随后的通信采用对称加密

密码

设置强密码:混合使用大小写字符、特殊字符和数字

社工

🤫🤫🤫

程序脆弱性

比如栈溢出等

五.网络安全Ⅰ

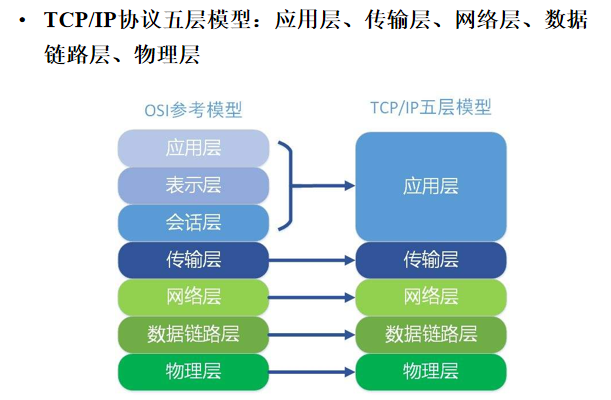

TCP/IP五层模型:

应用层

应用程序,协议举例:

·FTP: File Transfer Protocol,文件传输协议 。主要作用是在服务器和客户端之间实现文件的传输和共享。FTP协议运行在TCP连接上,保证了文件传输的可靠性。服务数据端口是20H,控制端口是21H。

·Telnet:用户远程登录服务,使用23H端口,使用明码传送,保密性差、简单方便。

·DNS:域名系统

·POP3:邮件协议

传输层

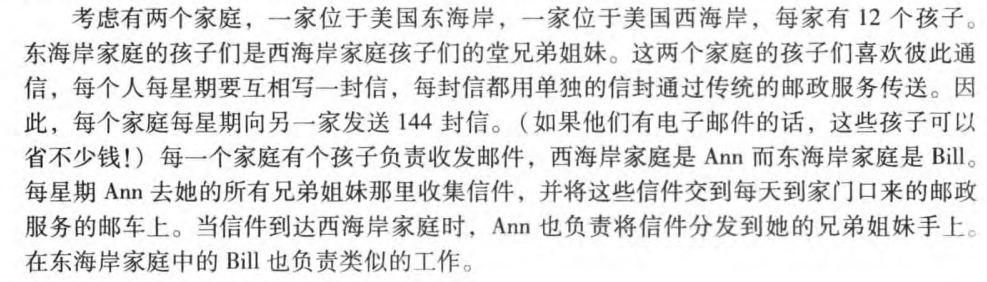

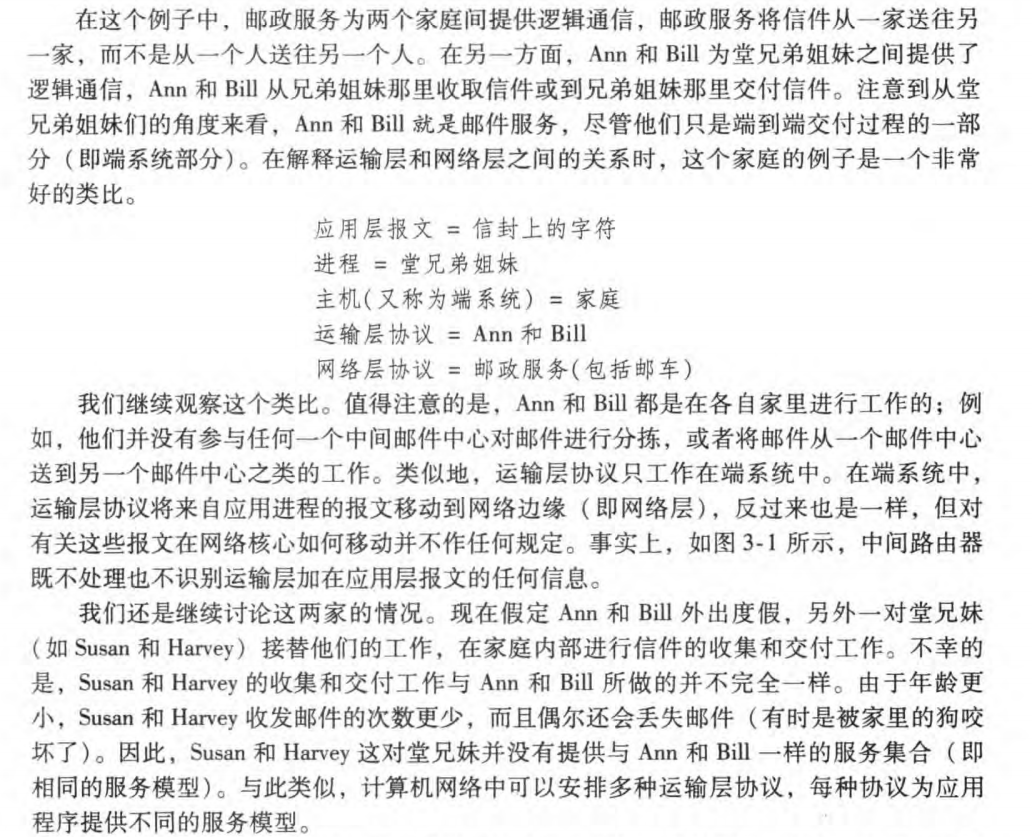

为运行在不同主机上的应用进程之间提供了逻辑通信

从应用程序的角度看,通过逻辑通信,运行不同进程的主机好像直接相连在一起。

传输层的协议举例:TCP(传输控制协议,可靠有连接传输,segments)、UDP(用户数据协议,不可靠无连接传输,datagrams)、SPX等。

网络层

数据单位称为数据包(packet)

将分组从一台发送主机移动到另一条接收主机

作用:拥塞控制、网际互连

代表协议:IP(Internet Protocol 网际协议)、IPX、RIP、OSPF等

数据链路层

数据单位称为帧(Frame)

在不可靠的物理介质上提供可靠的传输

作用:物理地址寻址,数据成帧,流量控制,数据检错重发等。

eg:ARP协议

物理层

通过传输协议和传输介质,提供传输bit的功能。

ARP协议与ARP欺骗

ARP协议

在局域网中通信时使用的是MAC地址,而不是常见的IP地址。所以在局域网的两台主机间通信时,必须要知道对方的MAC地址,这就是ARP协议要做的事:将IP地址转换为MAC地址。

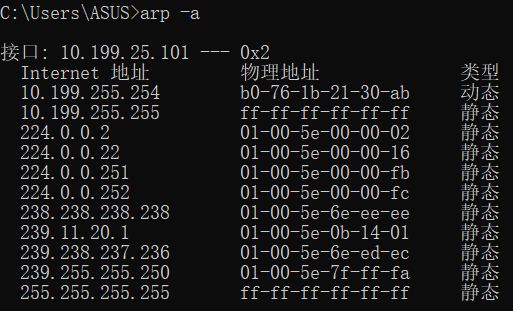

在计算机系统中有ARP缓存表,win10下打开cmd,输入arp -a

其存在一个严重的安全问题:

在ARP回复时,发送请求包的主机A并不会验证ARP回复包的真实性,也就是不能判断回复主机A的是不是主机B。由此引出一个局域网攻击方式:ARP欺骗。

解决:

1.检查相同MAC地址是否在局域网上多次出现

2.静态ARP表,网络管理员手动指定路由器缓存来将具体的MAC地址分配给特定IP地址

3.更加复杂和灵活的措施:anti-arpsroof、XArp、Arpwatch,这些程序会仔细检查所有的ARP数据包,并将数据包的内容与所存储的ARP表项纪录做比较,以检测并防止ARP欺骗。