Paper time

0322 无人机坠落 Paralyzing Drones via EMI Signal Injection on Sensory Communication Channels

此论文发表在 NDSS2023 (Network and Distributed System Security Symposium 2023)

核心 idea :使用 EMI (ElectroMagnetic Interference) 即 电磁干扰 来让无人机坠落。

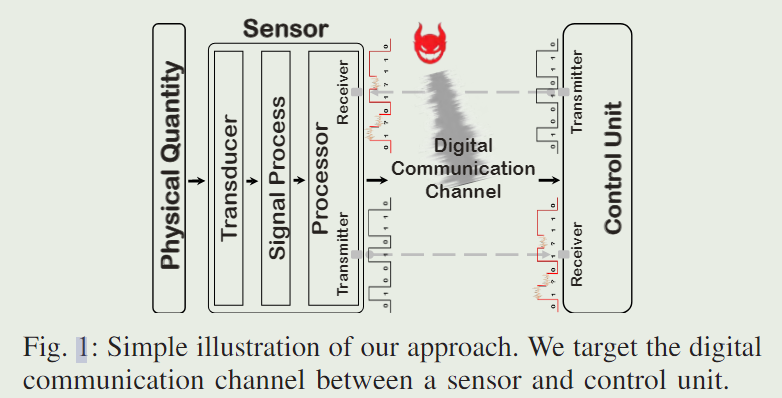

Our key idea is to distort the communication channel between the IMU and control unit of the drone by using an electromagnetic interference (EMI) signal injection.

摘要翻译:

无人机中的 惯性测量单元 IMU (Inertial Measurement Unit) 是控制无人机角度的关键部分。IMU 包含各种传感器并且向无人机的控制单元传输感知数据。如果传输数据出错,那么无人机就不能保持他们的角度从而坠落。因此,几种反无人机的研究已经关注如何引起 IMU 中数据的波动,比如 通过使用精心制作的声波(a crafted acoustic wave)导致机械结构共振。

然而,这种方法由于一些原因,就效果而言 (in terms of efficacy) 是受限的。比如:每一个在 IMU 传感器结构细节都会因为无人机的型号、模型和制造商而改变,攻击需要对 每一种 传感器针对性制作。此外, 通过使用 其它未被此攻击损坏的辅助传感器 或 廉价的 塑料屏蔽 就可以轻易减弱攻击。

本文我们提出一种很 novel 的,有效地损坏任何 IMU 传感器数据 而 不用考虑 型号、模型和制造商的 反无人机技术。我们的核心 idea 是:用一种 电磁干扰信号注入 使得在无人机的 IMU 和 控制单元之间 的通信信道发生改变 。

实验上来看,对于给定的控制单元板,无论使用什么传感器,我们都发现一个明显不同的频率 (a distinct susceptible frequency),在这个频率上电磁干扰信号极大地扭曲(distrot)了传感器的数据。 和通常的电磁脉冲攻击( a general EM pulse (EMP) attack )相比,我们的工作需要更少的能量因为我们的目标在于特定的敏感频率上,也可以减少电磁脉冲攻击附带的损坏(eg:对任何附近装置 电路(electric circuits) 的永久性损害)。至于实践评价,我们呈现了使用真实无人机的可行性,把无人机都麻痹了,很快啊!最后,我们提出了缓解这一问题的实际挑战。

0324 AI 可信第三方 Responsible Identity Audit Governing the Artificial Intelligence

此论文发表在 NDSS2023 (Network and Distributed System Security Symposium 2023)

摘要翻译:

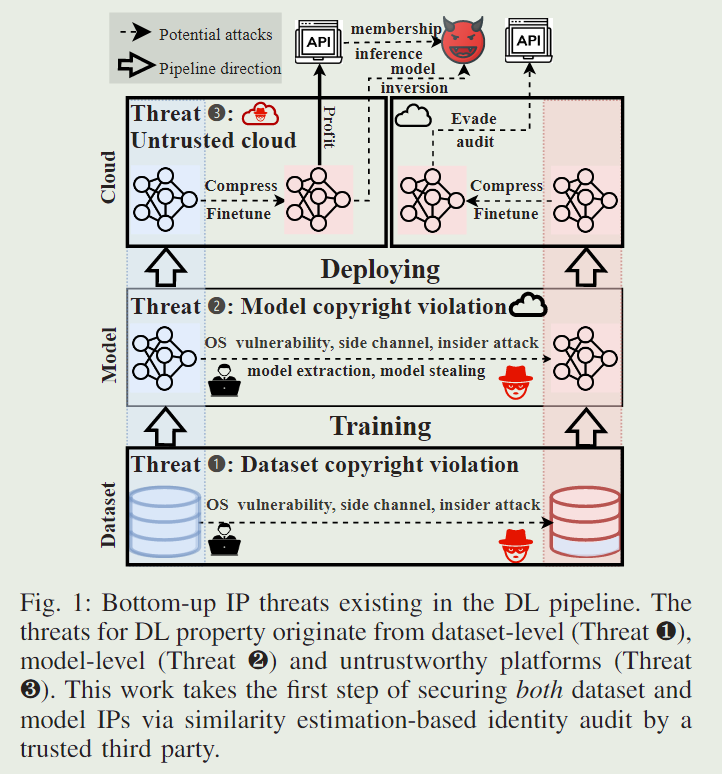

身份认证在可信人工智能扮演重要角色,它在深度学习模型中扮演一个独特的标记 并且 被用来追踪那些可数的模型不可信使用。因此,有效的深度学习身份认证对于建立可信 AI 是基础。与模型不同( Besides models ),训练数据集决定一个模型可以学习什么特征,因此在身份审计( identity audit )应该给予数据集同等重视。我们提出了第一种实用的,针对数据集 和 模型的可信认证方案, $RAI^2$ 。我们开发了数据集和模型相似度估算方法,可以用 黑盒 访问( access to )可疑模型。提出的方法可以通过估算 所有者 和 可疑者 的相似度 来定量决定数据集和模型的认证。

最后,我们 基于承诺方案实现(realize) 我们的可信审计方案,让所有者把数据集和模型,注册到管理数据集、模型规范和 版权侵权的取证(forensicsof copyright infringement) 的可信第三方(TTP)。14种模型架构和6种可视文本数据集的广泛评估表明,我们的方案可以用提出的相似度估算方法准确地识别数据集和模型。我们希望我们的审计方法论不仅可以填满身份仲裁(identity arbitration)实现相关的坑,也在这个混乱的世界(chaotic wolrd) 中搭上了AI治理的浪潮。

0325 后门检测 Detecting Complex Neural Trojans in Data-Free Cases

此论文发表在 USENIX Security 2023

核心idea:这部分涉及到 DL 很多知识,还没学习 DL,略。

摘要翻译:

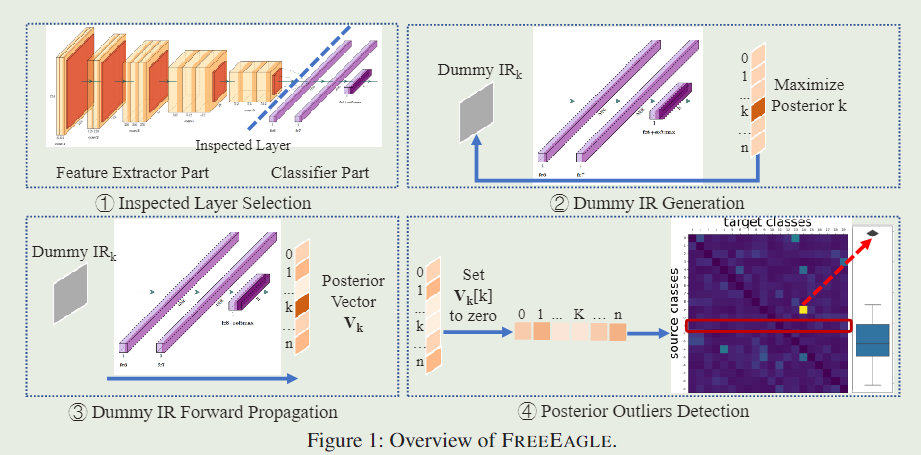

深度神经网络的木马攻击,也被称为后门攻击,是针对AI的典型攻击。一个有后门的深度神经网络在 clean inputs 下正常表现;然而一旦输入包含特定触发,这个后门模型就会表现为攻击者特定的不正常的行为。尽管已有许多后门检测方法,它们中的多数都假定防御者已经获得一组干净的验证样本(a set of clean validation samples)或者带有触发器的样本,这在一些至关重要的现实事例中可能 hold 不住了,比如这种情况:防御者是模型共享平台的管理者。因此,我们提出了 FREE EAGLE,是第一个无数据的后门检测方法,它可以有效检测深度神经网络上的复杂后门攻击而不用依靠任何干净样本或有触发器的样本。评价结果表明: FREE EAGLE 对各种复杂后门攻击的抵御很有效,甚至优于一些最先进的无数据后门检测方法。

0328 DL交通系统认证 BARS: Local Robustness Certification for Deep Learning based Traffic Analysis Systems

此论文发表在 NDSS2023 (Network and Distributed System Security Symposium 2023)

摘要翻译:

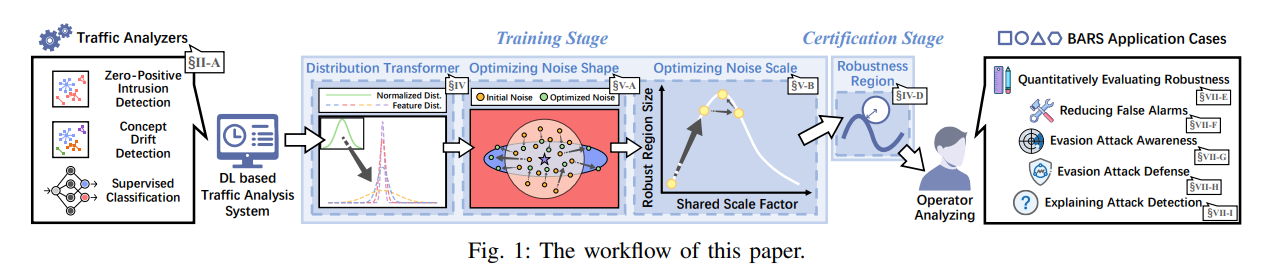

DL 在许多交通分析任务中表现很好。尽管如此(Nevertheless),DL的脆弱性削弱了这些交通分析器在真实世界中的性能。比如 evasion attack(回避攻击,这个概念不太明白诶)。 近年来许多研究都关注基于DL模型的鲁棒性认证。但是现有方法在交通分析的领域表现远远不够完美。

我们的工作:尝试同时匹配基于DL的交通分析系统的3个属性

1 | 1. highly heterogeneous features(高度异构特征) |

因此,我们提出了 BARS ,一种针对基于DL的交通分析系统通用的鲁棒性认证框架,框架基于边界自适应随机平滑(boundary-adaptive randomized smoothing)。为了获得更严格的鲁棒性保证,BARS 使用了优化光滑噪声,收敛在分类边界上(converging on the classification boundary)。我们首先提出的这个 Distribution Transformer 针对 生成 优化光滑噪声。下一步,为了优化光滑噪声,我们提出 some special distribution functions and two gradient based searching algorithms for noise shape and noise scale. 我们应用并评价 BARS 在3个实践中的基于DL的交通分析系统。实验表明 BARS 可以比 baseline methods 获得更严格的鲁棒性保证。此外,我们通过五个应用阐述了 BARS 的可行性,比如量化评估鲁棒性。

0329 内存取证 An OS-agnostic Approach to Memory Forensics

论文发表在 NDSS2023

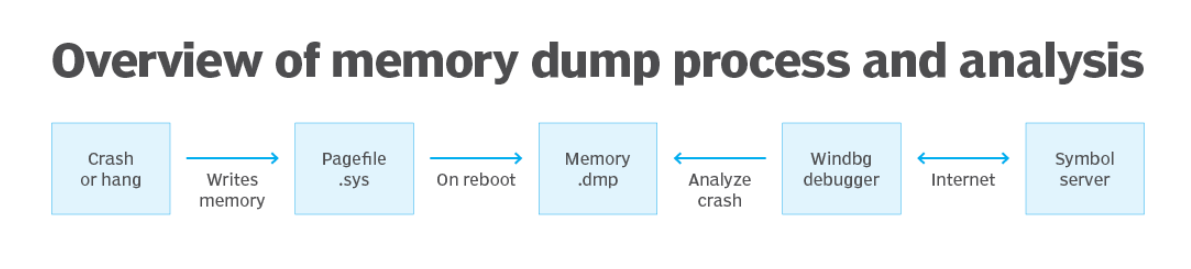

👋首先补个概念——内存转储:

A memory dump is the process of taking all information content in RAM and writing it to a storage drive as a memory dump file (*.DMP format).

Typically, the system will be unavailable after a memory dump, but can return to operation after a restart.

核心idea:

拓扑约束、启发式算法、种子。

摘要翻译:

内存转储的分析呈现独特挑战,因为OS使用多种方式来表示内存中的数据。为了解决这个问题,取证工具集成了可以精确描述被很多OS内核使用的数据结构模型。然而,这些模型不能被概括 并且 开发新模型需要一个非常长而乏味的,针对闭源系统的逆向工程的投入。在过去几年里,IoT设备、智能家居和云端虚拟机数量巨大的增长,导致有越来越多不被现有取证工具支持的OS。直到今天我们一直在做的基于手写模型和规则进行的内存取证,无法简单跟上这些系统的步伐了。

为了克服这个问题,我们引入了一个新概念 OS-agnostic memory forensics,它基于可无需了解任何底层OS内部的恢复某些取证信息的技术。 通过仅使用,我们的方法允许使用拓扑约束自动识别不同种类的数据结构,支持两种调查模式。

第一种模式中,它使用事先决定好的种子来遍历已恢复的数据结构。我们的实验表明,即使是一个简单的种子,无需了解底层内核,也足够恢复整个进程列表 和 从14个不同OS获得的转储中的其它的重要取证数据结构。

第二种模式中,我们的系统不需要种子,反而使用一组启发式算法来排序所有的内存数据结构并且只呈现给分析人员最“可信”的那些数据结构。即使在这种情况下,我们的实验表明,一个分析人员可以使用我们的方法,来轻松地在真实无需OS的场景下,识别取证相关结构化信息。

0401 移动设备提取用户位置信息

论文发表在 NDSS2023

核心 idea :

通讯软件提供者可以在几秒钟范围内随机延后发送确认信息来有效地让定时侧信道攻击失效。针对的是移动设备的定时侧信道攻击。

摘要翻译:

像 WhatsApp 这样的移动即时设备使用状态通知来告知用户发出的信息是否成功到达目的地。由于发送服务的异步使用,对于发送者,这是有用且重要的信息。然而,正如我们在文章中展示的这样,这个标准功能开启了定时侧信道攻击,同时对用户定位隐私带来了意想不到的结果。我们从概念上调查了这种威胁 并 对三个广泛流行的即时通讯软件展开实验。我们证实(validate):信息泄露甚至在用户隐私友好通讯软件中(比如:Signal 和 Threema)也存在。

我们的结果表明,经历训练阶段后,一个通讯软件使用者可以区分信息接收者不同的位置。我们的信息包括多轮的测量,评价结果表明:定时侧信道与接收者位置之间的距离无关——定时侧信道攻击对不同国家和同城小范围的接收者都起到了效果。例如,在同城的三个地点,发送者可以保证 80% 以上的正确率。因此,通讯软件使用者可以在发送即时消息时,秘密监视其它任何人的行踪(whereabouts)。正如我们的对策评估表明,通讯软件提供者可以在几秒钟范围内随机延后发送确认信息来有效地让定时侧信道攻击失效。对于使用者本身来讲,这种威胁更难防范,因为对于关掉发送确认,没有选项。

0402 针对VR的身份认证

核心 idea :

听觉+瞳孔反应结合

摘要翻译:

VR已经在许多应用中都显示了光明的潜力,比如电子商务、健康呵护和社交网络。大量与用户相关的活动信息和线上账号都在VR设备内存储。如果这些设备不小心无人看管,恶意访问会引起数据泄露(data breaches)和其它后果。针对VR的可行用户认证方案被迫切需要。现有的解决方案包括密码,数字PIN和图案锁,大多都沿袭传统通用个人设备的方式。这些方式由于安全和可用性的缺陷(deficits)被批评。

我们提出了 SoundLock,一个使用听觉-瞳孔反应作为生物特征来针对VR设备的全新的认证方案。在认证期间,听觉刺激(auditory stimuli)通过VR头部设备呈现给用户。相应的瞳孔反应(pupillary response)通过集成的眼部追踪器捕获。用户的合法性通过比较反应和(enrollment stage)注册阶段生成的模板来决定。为了使方案的安全和可用性达到平衡,一个优化问题被制定出来。由于优化问题的非线性特征,一种两阶段启发式算法(a two-stage heuristic algorithm)被提出而有效解决该问题。这个解决方案对于选择有效的听觉刺激和决定它们相应的长度提供了必要指导。我们通过广泛的现场实验(in-field experiments)证明,SoundLock 优于(outperform)最先进的(state-of-the-art)生物识别(biometric) 解决方案,FAR(FRR) 指标低至0.76%(0.91%) 并且 在用户研究中被参与者很好地接受。